Os telemóveis são omnipresentes na sociedade moderna e são usados para uma variedade de propósitos, incluindo comunicação, entretenimento e acesso a sistemas críticos de infra-estrutura como, por exemplo, aplicações financeiras.

No entanto, ouso generalizado de telefones celulares também apresenta um risco de segurança pública, principalmente quando se trata de infra-estruturas críticas.

As infra-estruturas críticas referem-se aos sistemas e activos essenciais para o funcionamento da sociedade, como redes eléctricas, sistemas de transporte eredes de comunicação, etc.

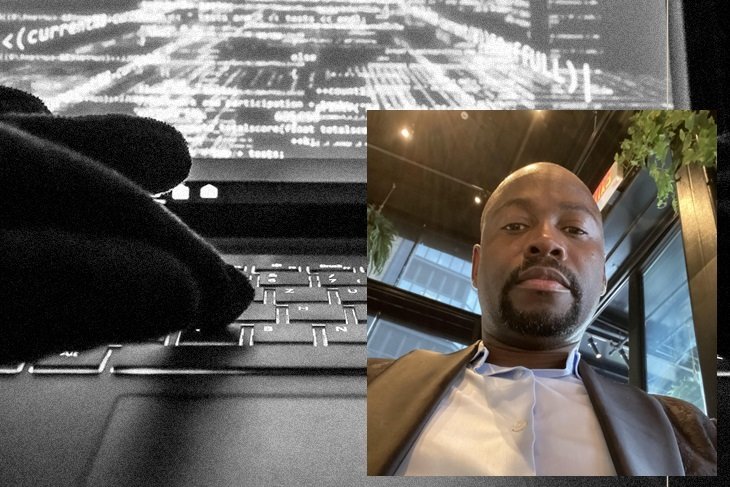

Para se invadir uma infra-estrutura critica, os hackers podem ser movidos por várias motivações, sendo elas políticas, financeiras, terrorismo ou ciber activismo.

Quando um criminoso cibernético invade um dispositivo móvel, usando as técnicas sofisticadas, pode igualmente ganhar o acesso à provedora de internet, e desta forma escalar privilégio dentro desta companhia de telecomunicações.

Com este privilégio, o criminoso cibernético passa a desencadear ciber-ataques automatizados a infra-estruturas críticas de seu interesse, usando armas cibernéticas como, Ameaças Persistentes Avançadas (APTs) e outras como, spoofing, code injection e cryptojacking, para alcançar os seus fins.

A invasão de telemóveis ou outros dispositivos móveis por hackers ou estados, pode ter um impacto negativo na protecção de qualquer país. Caso um criminoso cibernético obtenha o acesso não autorizado pelos dispositivos móveis dos cidadãos, pode-se ter as consequências seguintes:

Espionagem: Se um governo estrangeiro ou um grupo com intenção maliciosa obtiver o acesso remoto aos telemóveis dos cidadãos por meio de hackers, este canal pode ser usado para obter informações confidenciais sem que o cidadão se aperceba, sobre o governo, as forças armadas ou outras infraestruturas críticas do país. Isso pode incluir segredos comerciais ou de desenvolvimento económico.

Cibercrime: Os hackers que obtêm acesso desta forma podem roubar dados valiosos, como números de cartão de crédito, informações de contas bancárias ou informações de identidade pessoal. Informações obtidas por meio do cibercrime podem ser usadas para cometer fraudes em outros países, além disso pode levar a perdas financeiras para indivíduos e empresas.

Interrupção infra-estruturas críticas: como mencionado, os dispositivos móveis dos cidadãos também podem ser usados como máquinas zumbis (dispositivo usado para ataques em outros sites), para a disrupção de infra-estruturas críticas, como redes bancárias, eléctricas, sistemas de transportes, telecomunicações, assim como causar danos irreparáveis a uma nação.

Disseminação de desinformação: quando os hackers obtêm acesso aos equipamentos electrónicos dos cidadãos, podem usá-los como meios para espalhar desinformação ou propaganda. Porém, pode ser particularmente perigoso em tempos de agitação política ou social, pois pode exacerbar as tensões e levará violência.

Sendo assim, governos e organizações a fim devem continuar a implementar formas seguras para protecção dos cidadãos. Isso pode incluir sessões de educação e treinamento aos cidadãos sobre como proteger seus dados online, bem como o que deve ser feito em caso de violação de segurança.

Esta educação pode ser por intermédio das escolas, televisão pública, rádios, jornais onde os cidadãos têm o acesso mínimo, com o auxílio de especialistas na matéria. A implementação de medidas de segurança básica, como aplicativos financeiros criptografados, autenticação de dois factores, actualização de aplicativos, e outros.

Pode-se implementar uma campanha de sensibilização aos cidadãos com slogan, por exemplo, “Denuncie fraudes da internet”, para casos de fraude online que pode estar vinculado aos Serviços de Investigação Criminal, e para isso deve-se criar um portal onde os cidadãos podem reportar qualquer acto irregular detectado online.

*Mestre em Segurança Cibernética/ Governança de Tecnologia da Informação